文章编号:11526时间:2024-10-01人气:

在当今数字世界中,保护您的网站免受网络威胁至关重要。黑客可能会利用各种技术来访问您的网站,窃取数据、破坏内容或实施恶意软件。这份指南将为您提供一系列最佳实践,帮助您加强网站安全性并抵御黑客攻击。

强密码是网站安全的第一道防线。避免使用容易猜测的密码,例如您的姓名、生日或宠物的名字。相反,请使用包含大写字母、小写字母、数字和符号的复杂密码。定期更改密码也很重要,以降低黑客访问权限的风险。

双重身份验证 (2FA)为您的网站添加了一层额外的安全性。除了密码外,2FA 还会要求

如果您的网站遭到攻击,立即采取行动至关重要。调查漏洞的来源、封锁受感染的文件和通知任何受影响的个人。与您的安全团队合作,采取必要措施补救漏洞并防止进一步攻击。

为获得更全面的网站安全信息,请下载我们的免费指南:

下载网页安全指南当网站遭遇黑客入侵,该如何冷静应对?一招教你网站被黑自救指南

首先,当网站出现不寻常的征兆时,要立即启动响应机制:

解决被黑问题的紧迫措施:

加强网站安全防护策略:

通过以上步骤,网站管理员能更有效地应对网站被黑事件,确保网站安全,保障用户体验和业务连续性。 始终记住,预防胜于治疗,做好安全防护措施是关键。

黑客网络Hacknet你会玩了吗?小伙伴们是不是正在为看不懂英文而烦恼呢,不要烦恼,今日小编为大家带来最全的新手指南,全中文翻译哦,感兴趣的玩家赶紧来看看吧!Basic Tips 基础窍门***IMPORTANT*** Some computers/servers may have different names on them, but what you need to do should be the same. Just follow the steps, you will be fine.***非常重要*** 有些电脑/服务器可能有不同的名字,但你所要做的应该相同。 遵循如下步骤,您就不会有问题。 DONT abandon any missions atm!! It will most likey cause serious problems and make you unable to finish the game!眼下,***请勿***放弃任何任务!!这很可能导致严重问题并最终无法完成游戏,毁掉您的存档!1, Type commands as soon as possible.2, Delete logs when you disconnect.3, You need to reply almost every time you finish a mission.4, Always use Scan Network option when you successfully hack a computer.5, Dont delete/rename files unnecessarily. <-This is important!!6, Use auto-complete for commands and file names. (Tab key)7, Always use admin alpine to log in to any eos devices.1.尽速输入指令。 (译者:更要善用Tab)2.断线前别忘了删log。 (译者:虽然我不删也没有什么麻烦……)3.不要忘了完成任务时回复邮件。 (极少数情况不需要)4.成功骇入电脑时总扫描一遍主机。 (译者:★★★★★推荐)5.无必要时不要删除/重命名任何文件!<—十分重要。 6.使用“自动拼写”(Tab键)输入指令及文件名。 7.不要忘了“admin”“alpine”这神奇的eos设备账户。 译者:即使你希望独立完成游戏,我也非常推荐您阅读这些提示,它们非常有用。 另外我在此补充几条。 (但愿我没记错……)的入侵工具和KBT,即104端口入侵工具可以忽视Proxy和Firewall。 和Proxy的破解是独立的,你可以一边破解proxy一边analysis。 更有甚者,用Tracekill可以允许您慢悠悠地破解完Firewall,再攻破proxy。 3.在shell里按overload破解proxy,对吧?然而如果内存不足,这些窗口会折叠,并在内存足够时展开。 (如果我说的不清楚,可以试着在您的电脑上运行一堆shell并点按trap,然后关掉其中一个窗口。 )除了略有点壮观以外,这是个“储存”足够多shell的小技巧。 4.不过,5~7个shell一般够了。 5.在几次analyze后弹出的几行文字里应该会各有一个字符,如果某一行里全是”0”怎么办?有时这意味着所对应的代码就是0。 例如:(只是示范)0 0 0 0 0 0 0 0 0 0 2 0 0 00 0 0 0 0 5 0 0 0 0 0 0 0 00 0 0 0 0 0 0 0 0 0 0 0 0 0结果就是250。 (我才不是250呢!)Troubleshooting Common ProblemsQ, I dont get an email to start a new mission!! What do I do now!?A, Make sure to check following things:1, Your previous mission has finished. (Click Reply in the email for it and see if Mission Incomplete message shows up.)2, You dont have any available missions in your current factions contracts server. (Or the message board if youre working on /el missions.)3, Restart your game and your problem is still there.常见问题解决方案。 (疑难杂症)Q:我得不到开始新任务的邮件!!我该怎么办!A:出门检查您的邮筒(划掉)。 请确认您已检查过以下条件。 1.你上一个的任务已完成。 [尝试点按邮件中的“Reply”(回复)看会不会出现“Mission incomplete”(任务未完成)。 ]2.在您现在所处的派系(Entropy,CSEC,…)没有可用的任务,或者在/el任务里信息板上没有任务。 3.重启游戏问题仍存在。 For gg wp from Naix, you need to revenge Naix BEFORE you start any new Entropy mission. Details in Naix Missions section below.对于Naix的“友善问好”,你要在完成Entropy任务***之前***对Naix报仇。 下面的“Naix任务”一栏会给您帮助。 If none of these helps you, you might have had a critical bug... The devs are working on an update to fix many bugs, so wait for it... Meanwhile, you still can try 2 options:1, Editing your save target=_blank>Be super careful with your savedata.)2, Start a new session (This is much easier... You also can work on achievements that you missed.)若以上几条都不起作用,您已无药可救了(划掉)。 您可能遇到了一个严重的bug(您不会连bug也不知道吧?)。 开发者们(们?)在致力于更新游戏以修正bug。 所以只能等了。 在此时,您可以尝试以下方法。 1.编辑您的存档。 (敬参阅{链接已删除}请特别小心对待您的存档)2.再开个存档。 (不仅简单多了,还可以去做您以前忽略的成就。 )Q, I dont have the necessary exe file to do this mission!! UGGHHHHA, Here is the list of exe files, and in which mission you can find them. Use CTRL+F on this GUIde and search for them.Q.我怎么没有做任务所需的工具!!啊啊啊!!A.这是exe文件列表及其来源,用CTRL+F在这指南里搜索一下。 - First Contact, or on Credit Server after you finish the (for port 22) - Getting Some tools (for port 21) - (for finding eos device) - eOS Device (for port 25) - Aggression must be (for port 80) - ***Revenging Naix***, or CSEC (for port 1433) - -Shrine of Polar Star-SQL_ (for port 1433) - CSEC Invitation - (for decrypting files) - Ghosting the (for analyzing files) - Through the SpyglassKBT_ (for port 104) - Project (for freezing traces) - Bit -- (for the final hacking) - Bit -- ( a clock app) - Read -Finding (安全追踪程序) -来自 First Contact(第一次沟通), 或在完成游戏时的Credit Server (荣誉服务器)上。 (ssh协议破解器)(适用端口 22) - Getting Some tools together(收集些工具) (ftp“跳转攻击”破解器)(适用端口21) - Welcome(欢迎)(eos设备搜寻器) (适用寻找eos设备) - eOS Device Scanning(搜寻eos设备)(邮件过载破解器) (适用端口25) - Aggression must be punished(侵略者必将受惩处) (网络蠕虫破解器)(适用端口80) - ***Revenging Naix***(向Naix复仇 译者:这不是一个官方给出的任务名,我没记错的话。 ), or CSEC Invitation(CSEC诚邀您到来) (SQL内存缓冲区过载破解器)(适用端口1433) - -Shrine of Polar Star-(北极星圣地)SQL_(SQL_内存错误破解器) (for port 1433) - CSEC Invitation - Congratulations(CSEC邀请-祝贺!)(译者:根据另一个指南,这两个SQL破解器完全一样。 ) (解密器)(适用解密文件) - Ghosting the Vault[拱顶鬼神(?)] (十六进制文件头查看器/加密文件查看器?)(适用分析加密文件) - Through the Spyglass(通过望远镜)KBT_[KBT端口测试器(其实也是破解器。 )] (适用端口104) - Project Junebug(Junebug项目)(阻止追踪) (适用冻结追踪) - Bit -- Foundation(Bit-支柱)(排序器) (适用最后骇入) - Bit -- Termination(Bit-终局) (钟)(Hmm…只是个钟的软件) - Read -Finding -(敬参阅“寻找‘’”)For KBT_, you can try this method if you dont get Project Junebug unlocked, or mistakenly abandoned it. Thank you, Elsarild!对于KBT_,若您没有解锁“Junebug项目”,或失误取消了这个任务,可以试试这个方法。 谢谢您,Elsarild!cant use this command somehow!! FuuuuuuuuuuuuuuuA, Make sure to check if you already have the necessary exe for the command, then try typing commands like below:Q,由于某种原因我没法用这命令!(根据相关法律法规和政策,该信息不予公布)A,确认您已具备所需的软件,然后根据以下范例输入命令。 译者:Hacknet的命令似乎更接近Linux。 Command Template - Example命令 样板 - 范例scp [the files name] - scp [the IP address] - connect 103.33.8.643cd [the folder path] - cd /logreplace [the files name] [target words] [your words] - replace [FIRST_NAME] John(If you use cat and open the file, you can use replace [FIRST_NAME] John instead. Use the full command above if you get Assuming active flag file error.)Decypher [the files name] [its password] - Decypher naix_ D1CKSDECHead [the files name] - DECHead naix_private_ [targets name] [new name] - mv Boorman_John[111]scp (文件传输)[the files name(文件名)] - scp (连接) [the IP address(IP地址)] - connect 103.33.8.643cd (改变目录)[the folder path(文件地址)] - cd /logreplace(替换) [the files name(文件名)] [target words(文件中目标文字)] [your words(你想要替代它的文字)] - replace [FIRST_NAME] John[若您使用cat打开文件,你可以使用以下命令:“replace [FIRST_NAME] John”,若得到Assuming active flag file(译者:我对这句实在没辙……抱歉……)错误则打全整条命令。 ]Decypher [the files name(文件名)] [its password(其密码,有时没有)] - Decypher naix_ D1CKSmv(移动) [targets name(目标文件名)] [new name(新名)] - mv Boorman_John[111]

随着科技的进步和互联网的普及,人们对黑客这一概念的理解逐渐深入。 黑客不仅带有贬义,实际上包含着多元的内涵。 本文将从多个维度解析黑客,帮助读者理解其文化与行为。

黑客,即计算机技术专家,通过创新手法探索系统漏洞,他们的技能广泛,包括计算机安全专家和信息技术爱好者。他们可以分为几个类别:

黑客文化倡导开放、探索精神,同时关注隐私。 然而,其活动涉及的伦理争议围绕着合法性和道德底线。 黑客攻击与防御手段是信息安全领域的焦点,它们影响着个人隐私和企业机密的安全。

在信息安全领域,黑客的作用不可或缺,他们推动技术发展,警醒人们注意网络安全。 对于有兴趣自学黑客的人来说,建议包括了解黑客等级划分、培养观察力、加入圈子、挖掘创造力,以及利用优质资源进行学习。 同时,强调学习的目的在于提高网络安全意识,而非用于不法行为。

网络安全是社会不可忽视的问题,随着科技的发展,保护个人和组织免受黑客威胁愈发重要。 通过学习和理解黑客行为,我们可以更好地应对这个日益复杂的数字世界。

在面对可能的黑客侵入时,以下是一份反追踪黑客的实用指南,分为多个章节来帮助你理解和应对。

首先,Chapter 1: 谁侵入了我的计算机?这一章节介绍黑客的种类和活动平台,包括黑客网站、杂志以及常用的搜索引擎,让你了解黑客可能的攻击手法。

在Chapter 2: 反病毒中,深入剖析病毒的结构和传播方式,如蠕虫病毒。 学习如何分析病毒、追踪病毒、使用杀毒软件进行防病毒,并掌握预防病毒的策略。

接下来的 Chapter 3: 反木马程序 ,讲解木马如何入侵,以及如何使用防火墙监控和清除木马,同时提供如何备份系统和制作灾难恢复措施。

对于键盘记录的防范,Chapter 4: 反键盘记录解释了其工作原理,教你如何检查并清除键盘记录程序,以及利用专门的防火墙进行保护。

在 Chapter 5: 扫描黑客 中,学习如何通过测试和端口扫描工具来识别潜在的黑客,以及如何定位他们的地理位置。

进一步的防护措施在 Chapter 6: 防御黑客程序 ,涵盖电子邮件附件、DoS攻击和聊天软件攻击的防御策略,还包括了局域网的防护措施。

Chapter 7: 反数据包拦截着重讲解数据包拦截的原理和应对方法,包括硬件设备和加密技术的运用。

通过 Chapter 8: 入侵检测与防火墙监控黑客 ,了解入侵检测的原理和防火墙的设置,如何使用天网防火墙和Windows事件查看器进行安全监控。

最后,Chapter 9: 快速复原系统提供了清除间谍软件和恢复文件的步骤,确保系统的安全恢复。

为了全面保护自己的计算机,Chapter 10: 保护自己的计算机着重于密码管理、加密文件和隐藏敏感文件的技巧。

扩展资料《反追踪黑客指南》是中国铁道出版社出版的一本分析追踪黑客攻击技术、行为的书籍。 本书主要内容包括反远程控制、反监控、反漏洞以及恢复被入侵的系统等。

下面的这个文章是我在《黑客技术大宝库》中看到的,作者把木马(病毒)说明得很详细,我相信你看了之后会知道不少东西的。 木马指南 1.这篇文章关于什么?在这篇文章里,我将向你解释木马及其未来的一些令人感兴趣的事情.我希望你能认识到木马是危险的,它仍是一个很大的安全问题.尽管许多人说不从网络上下载文件你将不会感染木马,这是不正确的.我在这儿想解释的是木马有将来及其一些令人感兴趣的事.这篇文章只是为基于WINDOWS平台而非UNIX的木马准备.2.木马是什么?包含在合法程序里的未授权的程序.该未授权的程序执行用户未知(很可能不想)的功能.一个合法的但是已经被改动的程序,在它里面包含有未授权的代码,这段代码执行用户未知(很可能不想的功能.任何看起来执行想要和必须的功能(因为里面的未授权代码对用户是未知的)而实际执行一些用户未知(很可能不想)的功能也能叫做RATs或远程管理工具(Remote Administration Tools),TROJAN的名字来自古老的神话故事:希腊人在战争中如何给他们的敌人一个很大的木马做为礼物,他们接受了这个礼物,把木马带进了他们的王国,在晚上,希腊士兵冲出了木马,向城市发动了进攻,完全征服了它.3.木马的今天特洛伊木马一直是一个大的安全问题,即使在如今也是.绝大多数人不知道木马为何物,他们不停从可疑的人或不可信的地方下载文件.如今在网上有多于600种我所知的木马,我想实际会比这多的多,因为如今的每一个黑客和程序员都有自己的为了他(她)特定需要没在任何地方公布的木马.每个黑客小组都有他们自己的木马和程序.当有人开始学WINSOCK编程的时候,最先生成的通常是聊天客户端软件和木马.即使有反病毒扫描器(我将在下面谈到),人们仍旧会被感染,被自己,被某些黑客,或被一些朋友.4.木马的将来我想有许多人们认为木马已经过时,没有前途,我不这样认为.木马将总是有前途,新东西会加到里面,在木马中有如此多的东西可以被有技巧的程序员改善.有新的选项和更好的加密方法的木马每天都在由程序员制造,以致防木马软件不能检测到它们.因此,没有人知道在网上有多少木马.但是程序员仍在编制木马,他们在将来也会继续.从技术上来说,木马几乎可以在任何地方任何操作系统或硬件平台上出现,然而在前面提到的室内工作除外.木马的广泛传播很象病毒,来自因特网的软件下载,尤其是共享和免费软件,总是可疑的,类似地,来自地下组织服务器或用户新闻组的材料也在侯选之列.有成千上万的软件没有检查来源,新程序特别是免费软件每天都在出现,他们可能都是木马.因此,留心你正在下载什么,正从哪儿下载,总是从正式的页面下载软件.5.防病毒扫描器人们认为,当他们有了有最新的病毒定义的防病毒扫描器之后,他们在网上就是安全的,他们将不会感染木马或没有人可以访问.他们的计算机.这种观点是不正确的.防病毒扫描器的目的是检测病毒而不是木马.但是当木马流行的时候,这些扫描器也开始加一些木马的定义,他们不能发现木马并分析他们,这就是他们为什么只能检测常用和广为人知的木马比如BO和NETBUS或少数几个其他的.正如我说的,木马有大约600种,而这些扫描器只能检测他们中极少的一部分.这些扫描器不是可以阻止试图连接你的电脑或试图攻击你(正如人们认为他们那样)的防火墙.因此,我希望你明白这些扫描器的主要目的不是当你上线的时候检测木马并保护你.绝大多数的因特网用户只知道BO和NETBUS是特洛伊木马,有一些特定的工具只能清除这些木马,人们就认为他们是安全的能受保护不感染每一个木马.6.我怎么会感染木马?每个人都问这个问题,人们经常问他们自己怎么会感染上木马,也有一些人问的时候,他们确实运行了某些由别人发送或从某个地方下载的文件,人们总是说他们不会运行任何东西或下载某些文件,但是他们做了.人们总是在上线的时候不注意一些事情,这就是为什么他们会忘记他们感染木马是在什么时候.你会在任何地方受感染,在这里我会试图解释这些事情:---从ICQ---从IRC---从附件---从物理访问---从诡计6.1 从ICQ人们认为当他们正用ICQ交谈的时候不会感染,然而,他们忘记了某人给他们发送文件的时刻.每个人都知道ICQ有多不安全,这就是为什么那么多人害怕使用它.正如你所知道的,ICQ有一个BUG让你可以发送EXE文件给某人,但是文件看起来是BMP或JPG或不管你想让它看起来象什么的东西.这是非常危险的,正如你明白的,你会陷入麻烦.攻击者将只是把文件的图标改成象一个BMP图象,告诉你它是他的相片,将它重命名为,接着你会得到它,当然,在得到它之前你会看到bmp图象,此时你是安全的,因为它还没有被执行,接着你运行它看照片,你认为没有什么可担心的,其实有. 那是为什么绝大多数人说他们不运行任何文件,因为他们知道他们运行了一个图片而不是可执行文件.一个防止这个ICQ里的BUG的方法是在运行之前总是检查文件的类型,它可能有一个BMP的图标但是如果文件类型写着可执行,我想你知道如果你运行它的话将是一个错误.6.2 从IRC你也可能从IRC上通过接收不可信来源文件而感染木马.我建议你应该总是paranoid,不接收来自任何人甚至是你的最好的朋友的文件,因为有人可能偷取了他(她)的密码而来感染你.当有人问某人某些事如一个秘密或别的只有他(她)知道的事时,他(她)认为他(她)可以100%的确信问的那个人是他(她)的朋友,正如我告诉你paranoid,因为有人可以感染你的朋友并检查他(她)的IRC日志,看秘密是什么或了解其他的事情.正如我所说,paranoid是更安全的,不要接受任何来自在IRC上的任何人的文件或其他地方如EMAIL,ICQ,甚至你的在线朋友.6.3 从附件同样的事情也会伴随EMAIL附件发生.不要运行任何东西即使它说你将会看到热辣的色情作品或一些服务器的密码或别的什么东西.用木马感染某人最好的方法是向服务器投递大量的EMAIL,因为在网上有很多新手,他们当然会受感染.这是最好的感染办法--如我所说:为什么它是想感染大众的人的首选方法. 6.4 物理访问当你的”朋友“可以物理访问你的计算机的时候,你当然会被感染.让我们假定你丢下某人在你的电脑旁5分钟,那么你当然会被你的朋友“中的某人感染.有一些非常精明的人,时刻想着物理访问某人的电脑的新方法,下面是一些有趣的诡计:1.你的”朋友“可能请你”嗨兄弟,能给我一点水吗?“或其他的可以让他单独呆着的事情,你会去取点水,接着..你知道会发生什么.2.攻击者可能有一个计划.比方你邀请他(她)12:00在你的家里,他会叫你的一个”朋友“在12:15给你打电话和你谈一些事情,攻击者又有时间感染你了.也可以是:给你打电话的”朋友“说一些如”有人在你身边吗?如果有的话,不如移到其他地方,我不想让任何人听到我们的谈话“,这样,攻击者又单独呆着有时间感染你了.6.5 诡计这是一个对真想要些什么的人起作用的诡计,当然攻击者知道它是什么.比方说受害人想看色情作品或***密码,那么,攻击者会在受害人屋子前留下一个含有木马的软磁盘,当然会将木马和XXX图片放在一起.这是一个坏事情,因为有时候你真的想要某些东西,并且最后发现了它.7.木马会有多危险?许多不知道木马是什么的人认为当他们运行一个可执行文件的时候什么都没有发生,因为他们的电脑仍旧还在工作,所有的数据都还在.如果上病毒的话,他们的数据将被毁坏,电脑将不再工作.有人正在你的电脑上上传和下载文件;有人正读你所的IRC日志,了解你和你朋友的有趣的事情;有人正读你的所有的ICQ消息;有人正删除你电脑上的文件....这是一些显示木马有多危险的例子.人们只是在被感染的机器上用木马代替如CIH一样的病毒,然后毁坏机器.8.不同种类的木马--远程控制型木马:这是现在最流行的木马.每个人都想有这样的木马,因为他们想访问受害人的硬盘 (remote accesstrojans)使用起来非常简单,只需要某人运行服务器,你得到受害人的IP,你对他或她的计算机有完全的访问权.你能做一些事情,它依赖于你使用的木马.但是,RATS有通常的远程控制木马的功能如:KERLOGGER,上传和下载,MAKE A SCREEN SHOT等等.有人将木马用于恶意的目的,他们只是想删除又删除....这是LAME.但是我有一个关于使用木马最好方法的指南,你应该读它.有很多用于检测最常用木马的程序,但是新木马每天都出现,这些程序不是最好的防御.木马总是做同样的事情.如果每次WINDOWS重新启动的时候,木马重启,这意味着它放了什么东西在注册表或或其他的系统文件里,因此它能重启.木马也可能在WINDOWS系统目录里生成一些文件,这些文件总是看起来象一些受害人认为是正常的WINDOWS可执行文件.绝大多数木马隐瞒任务表Most trojans hide from the Alt+Ctrl+Del menu,有人只用ALT+CTRL+DEL来看哪些进程正在运行,这是不好的.有程序会正确地告诉你进程和文件来自哪儿,但是有一些木马(正如我跟你所说)使用伪造的名字,对有些人来说,要决定哪个进程应该杀死是有一点困难的.远程控制木马打开一个端口让每一个人都可以连上你的电脑.有些木马有些选项象改变端口和设置密码以使只有那个感染你的家伙可以使用你的电脑.改变端口选项是非常好的,因为我确信你不想让你的受害人看见他的电脑上的端口是开着的.远程控制木马每天都在出现,而且将继续出现对那些使用这样的木马的人:小心感染你自己,那么那些你想毁灭的受害人将会报复,你将会感到难过.--发送密码型木马:这些木马的目的是得到所有缓存的密码然后将他们送到特定的EMAIL地址,不不让受害者知道 e-mail.绝大多数这种木马在WINDOWS每次加载的时候不重启,他们使用端口25发送邮件.也有一些木马发送其他的信息如ICQ,计算机信息等等.如果你有任何密码缓存在你电脑的任何地方,这些木马对你是危险的.--Keyloggers:这些木马是非常简单的,他们做的唯一的事情就是记录受害人在键盘上的敲击,然后在日志文件中检查密码.在大多数情况下,这些木马在WINDOWS每次加载的时候重启,他们有象在线和下线的选项,当用在线选项的时候,他们知道受害人在线,会记录每一件事情.然而,当用下线选项的时候,WINDOWS开始后被写下的每一件事情会被记录并保存在受害人的硬盘等待传送.--破坏型木马:这种木马的唯一功能是毁坏和删除文件,使得他们非常简单易用.他们能自动删除你计算机上所有的DLL,EXE,INI文件.这是非常危险的木马,一旦你被感染,毫无疑问,如果你没有清除,你的计算机信息将不再存在. --FTP型木马:这种木马在你的电脑上打开端口21,让任何有FTP客户软件的人都可以不用密码连上你的电脑并自由上传和下载.这些是最常用的木马,他们都是危险的,你应该小心使用他们.9.谁会感染你?基本上,你会被每个知道会如何使用木马(这非常简单)当然知道怎么感染你的人感染.使用木马的人是仅仅停留在使用木马阶段的黑客,他们中的一些人不会走到下一个阶段,他们是只能使用木马(正如我所说这非常简单)的LAMERS,但是,读了这篇文章后,你将知道别人用木马感染你的最常用方法,它将使那些想用木马感染你的人感到困难.10.攻击者要找什么?你们中的一些人可能认为木马只用来搞破坏,他们也能用来刺探某人的机器,从里面取走很多私人信息.攻击者取的信息将包括但不限于下列常用数据:----信用卡信息----信贷信息----常用帐号信息----任何帐号数据----数据库----邮件列表----私人地址----EMAIL地址----帐号密码----个人简历----EMAIL信息----计算机帐号或服务订阅信息----你或你的配偶的姓名----子女的姓名年龄----你们的地址----你们的电话号码----你写给别人的信----你家庭的照片----学校作业----任何学校的帐号信息11.木马如何工作?在这儿我会向你解释木马是如何工作的,如果你有些单词不了解,你可以查阅“文章中常用术语”部分.当受害人运行木马服务器的时候,它确实在做些什么,如打开某个特定端口监听连接,它可以使用TCP或UDP协议.当你连上受害人的IP地址时,你可以做你想做的事,因为你放了木马的计算机上的服务器让你这么做.一些木马每次在WINDOWS被加载的时候重启,他们修改或,因此他们可以重启,但是大多数新木马使用注册表完成相应功能.木马象客户和服务器一样相互通信,受害人运行服务器,攻击者使用客户向服务器发送命令,服务器只是按客户说的去做.12.最常用木马端口这儿有最常用的木马端口列表:Satanz Backdoor|666Silencer|1001Shivka-Burka|1600SpySender|1807Shockrave|1981WebEx|1001Doly Trojan|1011Psyber Stream Server|1170Ultors Trojan|1234VooDoo Doll|1245FTP99CMP|1492BackDoor|1999Trojan Cow|2001Ripper|2023Bugs|2115Deep Throat|2140The Invasor|2140Phineas Phucker|2801Masters Paradise|Portal of Doom|3700WinCrash|4092ICQTrojan|4590Sockets de Troie|5000Sockets de Troie 1.x|5001Firehotcker|5321Blade Runner|5400Blade Runner 1.x|5401Blade Runner 2.x|5402Robo-Hack|5569DeepThroat|6670DeepThroat|6771GateCrasher|6969Priority|6969Remote Grab|7000NetMonitor|7300NetMonitor 1.x|7301NetMonitor 2.x|7306NetMonitor 3.x|7307NetMonitor 4.x|7308ICKiller|7789Portal of Doom|9872Portal of Doom 1.x|9873Portal of Doom 2.x|9874Portal of Doom 3.x|9875Portal of Doom 4.x|Portal of Doom 5.x|iNi-Killer|9989Senna Spy|Progenic trojan|Hack?99 KeyLogger|GabanBus|1245NetBus|1245Whack-a-mole|Whack-a-mole 1.x|Priority|Millennium|NetBus 2 Pro|GirlFriend|Prosiak|Prosiak|Evil FTP|Ugly FTP|Delta|Back Orifice|Back Orifice|DeepBO|NetSpy DK|BOWhack|BigGluck|The Spy|Masters Paradise|Masters Paradise 1.x|Masters Paradise 2.x|Masters Paradise 3.x|Sockets de Troie|Fore|Remote Windows Shutdown|Telecommando|Devil|The tHing|6400NetBus 1.x|NetBus Pro SubSeven|1243NetSphere|Silencer |1001Millenium |Devil 1.03 |NetMonitor| 7306Streaming Audio Trojan| 1170Socket23 |Gatecrasher |6969Telecommando | Gjamer |IcqTrojen| 4950Priotrity |Vodoo | 1245Wincrash | 5742Wincrash2| 2583Netspy |1033ShockRave | 1981Stealth Spy |555Pass Ripper |2023Attack FTP |666GirlFriend | Fore, Schwindler| Tiny Telnet Server| Kuang |Senna Spy Trojans| WhackJob | Phase0 | 555BladeRunner | 5400IcqTrojan | 4950InIkiller | 9989PortalOfDoom | 9872ProgenicTrojan | Prosiak 0.47 | RemoteWindowsShutdown | RoboHack |5569Silencer | 1001Striker | 2565TheSpy | TrojanCow | 2001UglyFtp | WebEx |1001Backdoor | 1999Phineas | 2801Psyber Streaming Server | 1509Indoctrination | 6939Hackers Paradise | 456Doly Trojan | 1011FTP99CMP | 1492Shiva Burka | 1600Remote Windows Shutdown | BigGluck, | NetSpy DK | Hack?99 KeyLogger | iNi-Killer | 9989ICQKiller | 7789Portal of Doom | 9875Firehotcker | 5321Master Paradise |BO jammerkillahV | .不用扫描器如何监视自己的计算机?大众认为当他们有木马和防病毒扫描器时他们就是安全的,最好的检测木马的方法是自己动手,你不能确信木马扫描器是否正确地工作因此开始自己检测.在这篇文章里我已经包含了软件和课程评论的列表,它们将有助于你自己检测你的机器是否有木马.你总需要检测你的系统看什么端口开着,如果你看到有一个常用木马端口开着,你很可能已经感染了木马.**注解**你可以在DOS方式下使用NETSTAT或用其他的软件做这件事.**注解**总是注意你的电脑上有什么文件在运行,检查它里面的一些可疑的东西如它的名字.我想你会检测象,,或其他一些有趣的文件,Hex Edit them,如果你发现一些有趣的东西如SchoolBus Server,立刻杀死他们.确信你在监视注册表并时刻检查它里面新的变动,确信你在监视或,因为仍旧有很多木马从它们重启.正如我告诉你的下载一些广为人知的程序如ICQ或MIRC总要从其官方主页下载.遵循这些简单的规则将有助于防止你的电脑感染上木马.14.帮助你监视自己的电脑的软件正如我告诉你的我已经包含了可以帮助你监视自己的计算机防止木马感染的软件的列表.++++++++++++++++----LogMonitor+++++++++++++++++文件和目录监视工具 Version: 1.3.4Home page:Vadim Dumbravanu, Monitor是一个文件和目录监视工具,它定期检查选定文件的修改时间,运行外部程序看是否文件已被改变.对目录而言,它处理象文件改动,添加或删除.平台:Windows 95/98/NT自由供个人和商业使用,看得到版权信息.文件包含下列主题:--1.目的--2.用法--3.特性--4.安装--5.反安装1.目的程序的目的是让不同的管理员使用自动处理程序.有时候这些自动处理程序会停止工作甚至异常终止,处理程序生成或更新错误的日志文件 Monitor会由他们的日志文件监视这样的处理程序,向管理员发出问题警告.2.用法绝大多数处理程序跟踪日志文件,定期更新他们.因此,如果这些处理程序异常终止,日志文件停止改变.如果处理程序在选定的时段没有更新日志文件,Log Monitor会运行一个外部程序,可能是net send bla bla bla或内存分页程序或进程重启.如果文件也被改变,Log Monitor会运行一个程序,因此你可以检查文件是否改变 Monitor也可以监视目录并处理目录下的文件的变化,添加和删除 Monitor也被用做一个任务调度程序,如果你想比如每个小时运行一次任务,NT Scheduler Service是不符合要求的.使用Log Monitor你可以添加根本不存在的文件,接着选定3600秒的时间段和程序,只要文件不更新,选定的程序将每个小时运行一次.在程序被启动之前你可以定义运行时间和日期.3.特性好几个文件或目录可以同时被监视,每个文件有自己的时间,由独立的线程处理.监视进程的列表存储在配置文件里.可以最小化到System Tray,也可以恢复.有暂停监视选定文件的能力,“暂停”状态也可以存储在配置文件里.依调度工作,可以只在选定的每周每月的时间间隔内检查文件和目录.其他很多很好的特性...++++++++++++----PrcView+++++++++++++PrcView是一个可以显示广泛的现运行进程信息的免费进程查看工具,这些信息包括这样的细节:生成时间,版本,选定进程使用的DLL文件的全路径,所有线程的列表,内存块和堆也允许你杀死或附带一个调试器到选定的进程,PrcView既可在WINDOWS 95/98也可在WINDOWS NT平台运行,程序包括窗口和命令行两个版本可以以带有最初的版权条款的压缩包形式并遵循非商业原则自由免费分发.该程序由商业组织向第三方的分发和基于该 程序的工作必须经作者允许.如果你在运行该程序的时候遇到问题请访问以获得最新版本,如果仍有问题,请发送一个简短的描述给----XNetStatXNetStat是一个和DOS提示符下的NETSTAT一样的程序,该程序显示你计算机上所有打开的端口和已经建立的连接,如果你需要或有任何疑问请MAIL++++++++++++----AtGuard+++++++++++++AtGuard是一个有很酷特性的防火墙软件.它也能显示你的计算机中的哪个文件打开了一个向外的连接,如果你想检测电脑上的木马,这是非常有用的.我丢失了该程序的URL,但是,你可以试着在或搜索一下.+++++++++++++++++++++++++-----ConSeal PC FIREWALL++++++++++++++++++++++++++这款软件使你的PC更安全,相比其他基于PC的防火墙,它有一些超过它们的主要优势.在Windows 95, Windows 98 and Windows NT(3.51 & 4.0)上,它都可以使用.对WINDOWS机器,它可能是最好的防火墙,会帮助你堵住你机器上的木马端口,也能抵御各种DOS攻击.+++++++++++++++++----LockDown2000++++++++++++++++++这真是一个好的可以检测许多木马的工具包,它也作为防火墙可以保护你免受NUKE和ICQ攻击,还可以阻止文件共享以使你不再有这方面的问题.它定期更新,加入很多新的木马定义.你想免受攻击和木马感染的话,你必须拥有它.你可以在 处获得. ++++++++++----TDS-2+++++++++++TDS(Trojan Defence Suite)也是一个有很多功能和插件的反木马工具包,它也几乎检测所有木马并定期更新.如果你想免受攻击和木马感染,这也是必须有的一个工具.你可以在处获得.使用所有课程中提到到反木马工具包,将会构建一个安全的反木马的WINDOWS机器.15.在程序中设置后门使用木马感染别人的人正变得更聪明了,他们开始将木马设在一些每个人都使用的真实程序里面,因此,他们可以感染受害者.绝大多数人知道当他们运行一个木马程序的时候,没有什么事情发生或出错信息出现,但是,当木马被设进其他的程序的时候,这些程序正常工作,没有任何出错信息,受害者会认为他(她)没有被感染.这是不正确的.程序员会把两个或更多的可执行部分合成一个生成程序,因此,他们可以将木马设在一些每个人都知道的程序里.这些开放源代码的广为人知的程序也是危险的.好的程序员可以修改源代码使它象一个木马,比方说,你正在使用被修改过的邮件客户.人所共知,发送密码型木马会使用端口25发送一些包含有信息的邮件.想象如果攻击者修改了你的邮件客户把你的邮箱密码发送给他(她)会怎样.当然,你会看见(如果你正在监视的话)端口25正开着,但是,很可能你不会注意,因为你正在发送邮件(正常情况下发邮件时端口25开着),正如我所说,人们正变得越来越聪明.16.建议我的一些建议将帮助你免受木马或病毒感染:-1.从不接收文件,即使来自你的朋友.你永远也不能确定电脑的另一端是谁.-2.当执行文件的时候,首先检查它的类型,因为有些人可能设诡计让你运行它.-3.总是监视你计算机上的开放端口和运行的文件.-4.只从官方主页下载软件-5.当玩木马的时候,你可能感染自己,因为木马创造者有时将木马服务器放在客户里,因此当你运行客户的时候,你也被感染了.这又一次向你显示木马是很危险的,一旦你犯了错误,你会丢失一些敏感数据.-6.变得paranoid会更安全.人们总是嘲笑那些烧掉他们每张纸片的人,他们将所有的密码放在头脑里,并使用加密,不用ICQ或IRC,因为他们知道这些协议是多么脆弱.17.最后的话文章到这里就没了,不久我将更新它,这是我的最大的也是写得最好的文章,我真的很喜欢它,我也希望它将帮助那些想知道如何保护自己免受木马感染和想学更多有关知识的人们.这又是一篇安全相关的教程,正如我以前所说我现在开始写这样的文章了.你可以查阅我的杂志/bc-tech/3这篇指南出与教育目的,对读了这篇文章之后发生的任何事情,我不会承担任何责任.我只是告诉你如何做而不是叫你做,那是你的决定.如果你想把这篇文章放在你的站点或FTP或新闻组或其他的任何地方,你可以这样做,但是,没有作者的允许不要改变任何东西.看到这篇文章出现在其他的页面上,我将会感到很幸福.

内容声明:

1、本站收录的内容来源于大数据收集,版权归原网站所有!

2、本站收录的内容若侵害到您的利益,请联系我们进行删除处理!

3、本站不接受违法信息,如您发现违法内容,请联系我们进行举报处理!

4、本文地址:http://www.jujiwang.com/article/85d787fa515453f4f74b.html,复制请保留版权链接!

简介对于任何有抱负的Android开发者来说,搭建一个可靠且高效的开发环境至关重要,本文将指导您完成创建和配置Android开发环境所需的所有步骤,以优化您的工作流程和简化应用程序开发过程,设置先决条件在开始之前,您需要确保系统满足以下先决条件,Java开发套件,JDK,下载并安装最新版本的JDK,AndroidSDK,从Andro...。

技术教程 2024-09-28 17:21:41

在当今快节奏的网络世界中,时间就是金钱,这就是为什么找到一家能够提供所有所需网页素材的一站式商店如此重要的原因,无论是图片、视频还是音频,一家好的素材商店都可以为您提供大量高质量的资源,让您的网站在竞争中脱颖而出,以下是使用素材商店的一些好处,节省时间,无需在多个网站上搜索素材,从而节省宝贵时间,种类繁多,拥有广泛的资源库,您可以轻松...。

技术教程 2024-09-26 19:56:43

简介NullPointerException,空指针异常,是在Java中最常见的错误之一,它表明应用程序试图访问一个值为null的对象,了解NullPointerException的原因和解决方法对于编写健壮且可靠的Java应用程序至关重要,NullPointerException的原因NullPointerException的发生有...。

技术教程 2024-09-26 15:10:11

Python是一种广泛使用的编程语言,因其简单性和可读性而受到初学者和经验丰富的开发人员的青睐,选择一款合适的PythonIDE以充分利用该语言的潜力至关重要,本文将重点介绍适用于Windows、Mac和Linux的最佳跨平台PythonIDE,包括其关键功能和优点,1.PyCharmPyCharm是JetBrains开发的一款商业P...。

本站公告 2024-09-23 05:14:10

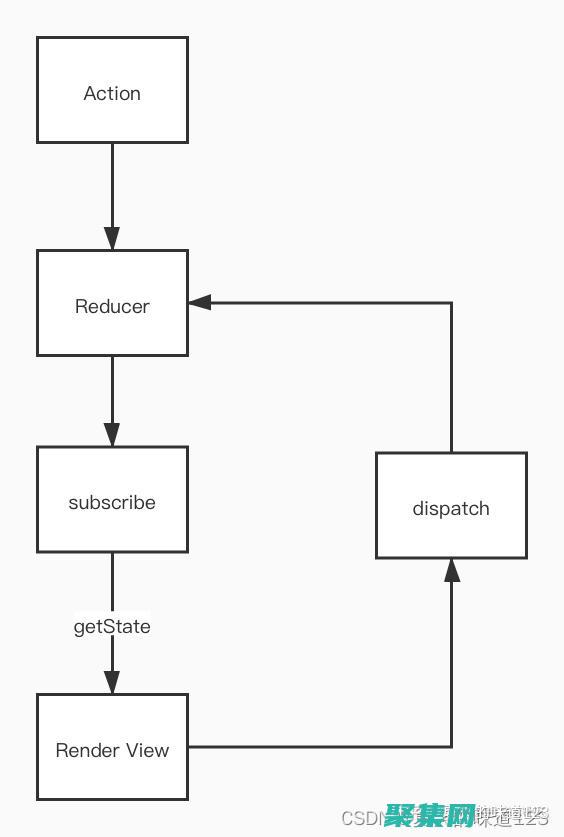

Redux是一个流行的状态管理库,用于管理复杂的JavaScript应用程序中的状态,Redux商店是一个全局状态容器,其中包含应用程序的所有状态,在初始化Redux商店时,您需要配置中间件和增强器,以增强商店的功能,中间件中间件是Redux中间件,用于拦截并处理分派给商店的操作,它们允许您在操作到达减速器之前或之后执行自定义逻辑,有...。

本站公告 2024-09-16 14:19:45

简介协程是一种轻量级的线程,它允许您在不阻塞线程的情况下编写并发代码,Kotlin协程是Kotlin编程语言提供的一组库,旨在简化异步编程,协程非常适合处理I,O密集型任务,例如网络请求、文件系统操作和数据库查询,它们还可用于创建并行算法和并发用户界面,创建协程要在Kotlin中创建协程,可以使用suspendCoroutine函数,...。

互联网资讯 2024-09-14 19:49:44

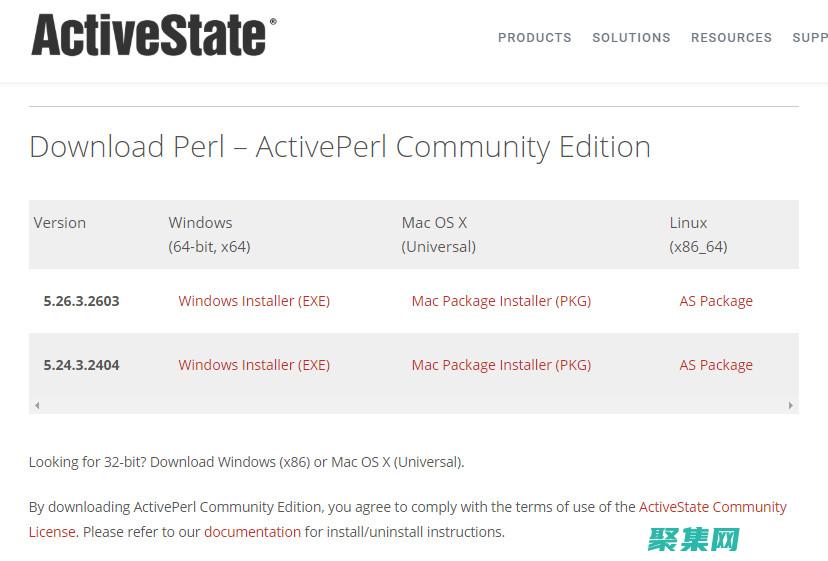

简介Perl是一种高级编程语言,它以其强大的文本处理功能而闻名,它是一种解释型语言,这意味着它可以逐行执行代码,而不需要事先编译,这使得Perl成为快速原型制作和快速开发的理想选择,文本处理Perl以其出色的文本处理能力而闻名,它提供了一系列内置函数和正则表达式,可用于操纵字符串和提取数据,这使得Perl非常适合用于数据清理、文本分析...。

技术教程 2024-09-11 23:10:17

引言在当今快速发展的技术环境中,PHP开发工程师的需求量很大,凭借其广泛的应用和灵活性,PHP已成为构建动态和交互式Web应用程序的首选语言之一,如果你渴望在PHP开发领域取得成功并成为一名高需求的工程师,掌握必要的技能、接受适当的培训并获得相关认证至关重要,必备技能要成为一名合格的PHP开发工程师,需要具备以下核心技能,扎实的PHP...。

互联网资讯 2024-09-09 12:14:43

当人们无法自行解决冲突时,寻求中立第三方的帮助可能是明智的选择,第三方可以帮助当事人有效沟通、调解分歧并达成双方都能接受的解决方案,中立第三方的类型有几种类型的中立第三方可以提供冲突解决帮助,调解员,调解员协助当事人就解决冲突进行协商,但不会提供建议或决定,顾问,顾问提供客观建议并协助当事人制定解决方案,但他们不参与决策过程,仲裁员,...。

本站公告 2024-09-08 06:55:24

概述移位操作是计算机编程中一种强大的技术,用于对二进制数字进行快速操作,Java编程语言提供了两种移位操作符,左移,和,右移,这些运算符可以用来执行各种任务,包括,位清零和置位乘以或除以2的幂提取二进制数中的特定位移位数组或列表中的元素左移运算符,<,<,左移运算符将一个整数的二进制表示向左移动指定的位数,被移动的位从最...。

最新资讯 2024-09-07 17:12:49

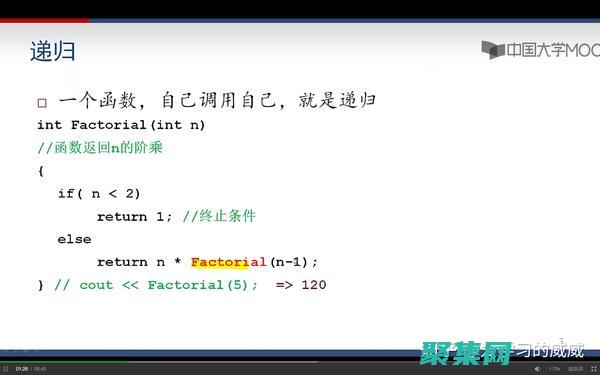

递归算法是函数调用自身的一种算法,它们通常用于解决问题,其中需要将问题分解成较小的子问题,再递归地解决这些子问题,渐进复杂度渐进复杂度分析是衡量算法效率的一种方法,它测量算法在输入数据大小增加时所需的执行时间或内存空间,递归算法的渐进复杂度可以用以下公式表示,```T,n,=aT,n,b,f,n,```其中,T,n,是算法在输入大小...。

互联网资讯 2024-09-07 12:02:55

打造令人难忘且引人入胜的在线音乐体验在当今数字时代,音乐已成为一种普遍存在的力量,它连接着人们并激发了无数的情绪,如果您是一位有抱负的音乐家或唱片公司,那么建立一个专业的在线平台是至关重要的,可以让您的音乐被世界听到,音乐网站源码是建立强大且功能丰富的音乐网站的理想解决方案,这些预制的代码基础提供了广泛的功能和自定义选项,使您可以轻松...。

技术教程 2024-09-07 08:59:59